近期笔者在网络上遨游时,发现绝大部分高校都会部署一个统一身份认证平台。这是现在非常流行的一种认证形式。在该平台登录验证后,其平台内的系统基本上都不会有需要再次登录的情况了。这本是很方便的事,但若是平台设置不当,反而会成为攻击者的助力。

一、统一身份认证平台的优势

①身份整合

将不同系统中的用户身份信息集中管理。

②单点登录

用户只需一次登录即可访问所有关联系统。

③权限集中控制

管理员可统一分配、调整用户权限。

④安全认证机制

支持多种认证方式(密码、生物识别、多因素认证等)。

总结起来就是:集中管理保护,统一认证信息。

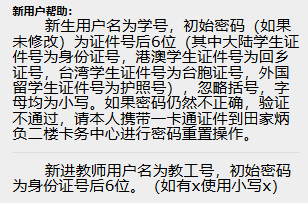

统一身份认证平台让学生和教职工省了很多繁琐的操作。而且统一了登录入口,很多时候攻击者往往也难以从其他方面下手进行渗透。此时弱口令就成为了最佳的突破口,一旦被攻破,拿下的就不是一个系统,而是整合在统一身份平台中的所有系统。所以校方必须重视平台的安全性。现在大部分统一认证平台都要求学生进行初次登录后,必须修改默认密码,绑定相关手机号以及邮箱。但有些时候会存在一部分账号使用初始密码,并且登录页面还会提示初始密码的形式。

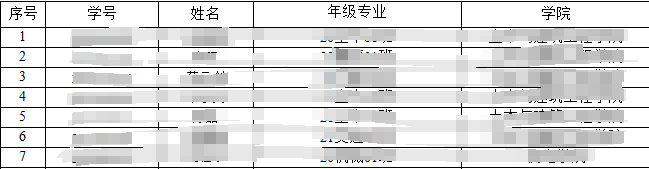

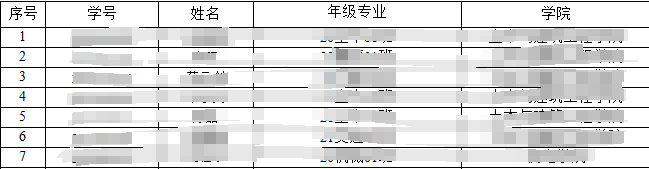

二、平台防护严格,旁站拿信息

想通过常规手段对统一身份认证平台进行渗透往往是很难的,因此攻击者不会将目光局限在这一个平台中,他们会通过其他存在信息暴露的网站,获取信息,再通过统一身份认证平台,进行弱口令爆破。首先是账号信息,各大高校都会拿唯一的校园身份认证信息当做账号,比如学号和学工号,这符合账号的定义,且方便学生与老师记忆,通常攻击者会想方设法获取这些账号。而获取相关信息的地方大多是学校发表重要教学信息的网站,比如教务处网站。若是不对教务处网站发布的信息进行严格审核,很可能会出现将信息送到攻击者手中的情况。如下图中,在部分高校教务处网站中下载到或是通过搜索引擎得到的信息文件(信息已打码处理)。

另一高校的学生信息

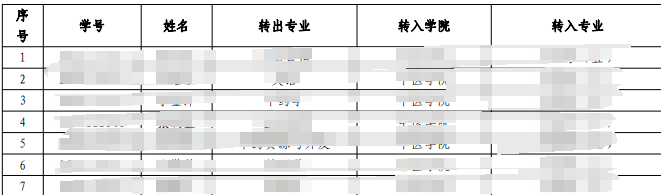

三、认证平台反成最终暴露点

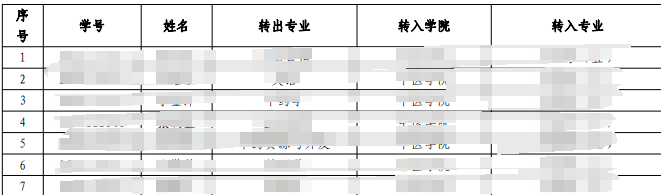

校方可能认为仅仅是学号和姓名的暴露,并不会有危害,但此时攻击者往往会通过认证平台的提示,进行弱口令猜解。部分学校系统还对初始密码形式进行提示。

大多数时候初始密码都是账号人员身份证后6位,此时攻击者往往会为了获取相关人员身份证信息,通过搜索引擎搜索相关学校信息。下图为在搜索引擎中查找并下载到的相关文件信息,包含了手机号与姓名。此时攻击者根据规则,在网上查找名单人员的身份证号,并尝试进行弱口令爆破。

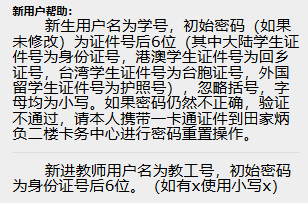

若是有未设置过密码的账号,则会被攻击者恶意登录,下图是进行爆破后登录成功的平台页面。

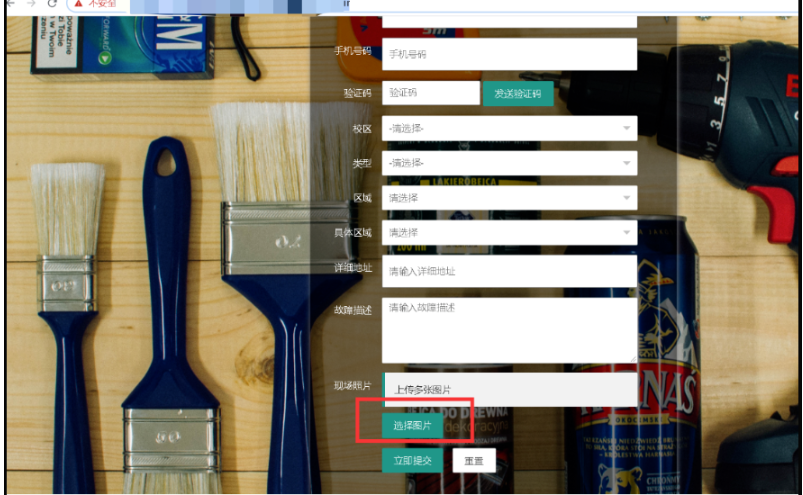

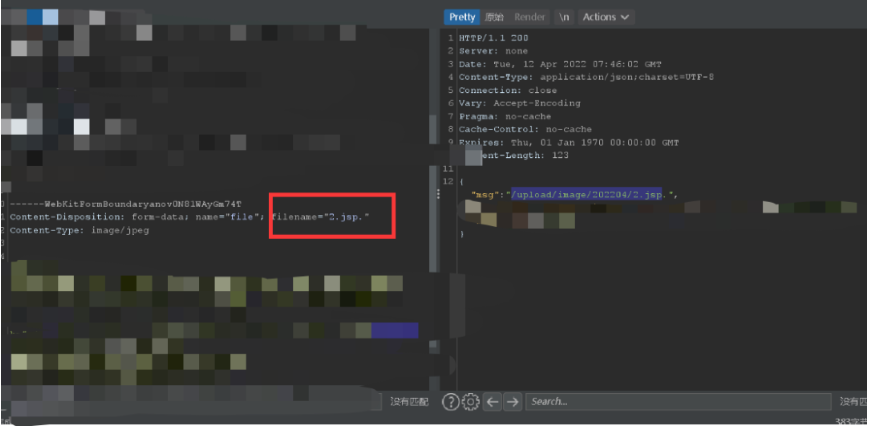

在登录到相关页面后,攻击者很有可能尝试更改账号绑定的手机号,并修改密码,最终导致多个账号被盗取。而为了扩大攻击成果,攻击者往往会选择继续渗透。对平台中存在的可以自由进入的系统进行尝试利用。例如找到一个存在文件上传的功能。

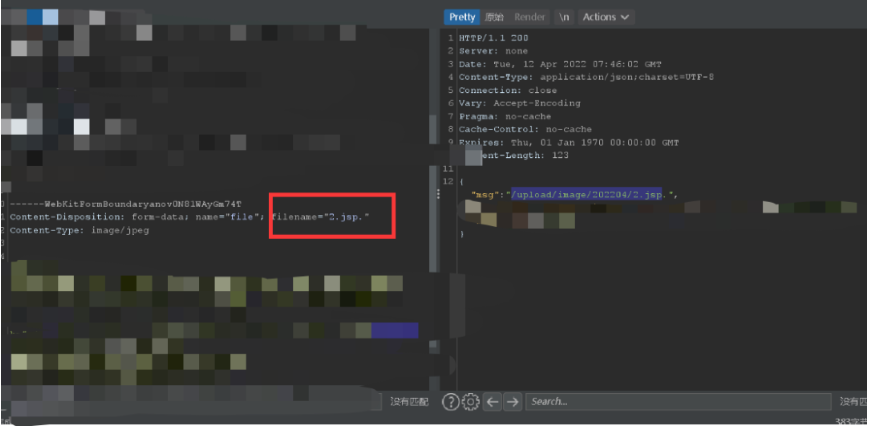

攻击者构造能够进行利用的恶意文件,并设法绕过系统,使系统执行上传文件,此处存在黑名单文件上传漏洞,攻击者可构造图片马并通过添加空格,%00截断等方式进行绕过,获取系统权限,最终导致系统失陷。

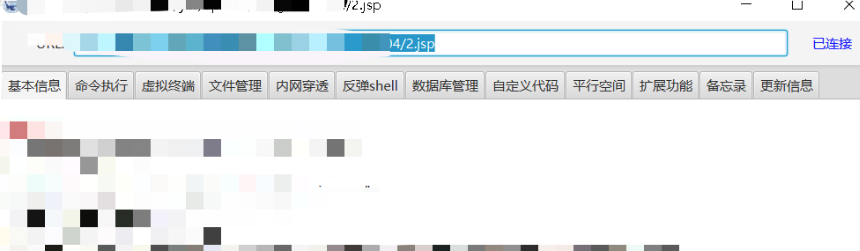

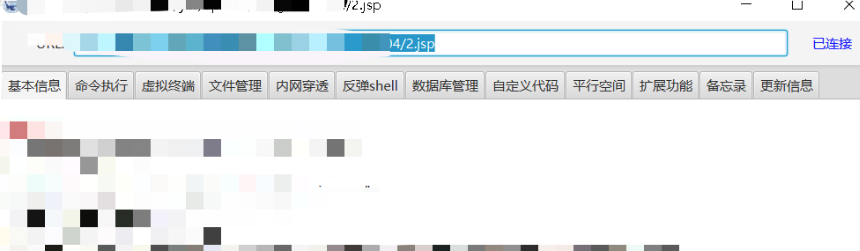

成功连接木马后获取系统权限

四、如何防护

依据攻击者的攻击思路而言,其进攻路线为:获取信息-登录页面攻击-利用工具进行枚举爆破-扩大攻击成果。要阻止此类攻击,必须要对攻击线路进行阻断及破坏。

在信息部分,校方因对自身发放到公网中的信息进行严格的限制,文件中不应出现学生及教职工的敏感信息(如手机号、学工号、姓名、身份证等)。必要公示名单可采用班级+隐匿部分姓名处理。

而在登录页面攻击部分,最好使用多重方式认证,采用账号密码+短信验证码的形式,或是扫码+短信验证码形式,并对数据包中的关键信息进行加密传输。同时取消提示信息,避免被攻击人员获取信息。

并且校方因对登录次数做限制,同时对多次失败登录的用户进行暂时冻结处理,确保攻击者无法通过爆破手段,强制登录账号。

在预防弱口令登录之外,校方还因对平台中存在的系统进行定期测试,使攻击者进入平台,也无法造成更大危害,降低损失。