摘要:

NIST零信任架构指出,企业尽可能多地收集有关资产、网络基础设施和访问会话的当前状态,并通过安全态势分析和控制来改善网络安全状况。为了分析零信任架构中的安全态势,提出适用于动态访问控制的风险量化指标,本文对风险管理、安全态势评估、漏洞/补丁管理等领域的典型评分方法进行了研究和介绍,为零信任安全态势评估的实施提供参考。

关键字:零信任;态势评估;量化评估;漏洞管理

为了便于企业规划、实施和验证CIS(Center for Internet Security)控制(参看权说安全公众号文章《零信任态势评估:CIS安全控制内容与实施》)的运行,CIS提出了风险评估方法(Risk Assessment Method,RAM),以便在安全投入和控制有效性之间进行权衡,帮助企业选择合适的控制部署规划。

RAM的主要步骤包括:

▶ 制定原则。开发制定风险评估原则和风险接受原则;

▶ 风险建模。评估当前已实现的CIS控制对(潜在)威胁的防范能力;

▶ 评估风险。通过安全问题的预期和影响,估算风险评分,判断风险是否可接受;

▶ 推荐措施。提出能够降低非可接受风险的CIS控制;

▶ 评价措施。对推荐措施进行风险评估,确保它们具有可接受的低风险且没有引入过量的实施负担。

CIS RAM采用公式:

Risk = Impact x Expectancy

对当前已实施和推荐的CIS控制进行评估,以便比较并判断推荐控制的合理性。

在RAM的风险公式中,“影响(Impact)”主要与企业使命(相关方面可获得的利益)、目标(经营目标)和义务(保护他人不受伤害)相关,可以划分为可忽略、可接受、不可接受、高级和灾难级5个等级,并通过整数值1~5进行量化。

“预期(Expectancy)”反映安全风险的“可预见性”,也可以通过分级(1~5)的标度或以百分比表示的概率进行量化,以便实施量化评估。例如整数值1~5分别表示不可预见、可预见但意外、预期但不常见、常见和随时发生五个等级。

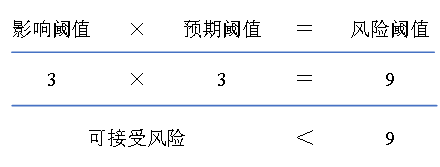

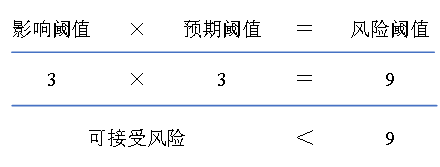

在确定“影响”和“预期”的定义之后,企业通过选择想要阻止的最低“影响”和“预期”,就能够计算出可接受的风险级别。例如企业希望防范“预期但不常见”(量化值为3)、但能够产生“不可接受”影响(量化值为3)的风险,则可接受风险的原则可以描述为:

图1 CIS RAM可接受风险原则的定义

在确定了上述定义和评估原则之后,企业就可以使用CIS RAM对风险进行量化评估。在法律层面上,国家及监管部门实际上并不要求精确的风险预测和量化,企业需要自行承担这个极具挑战性的工作,对风险进行合理的预测和估计。

政府机构自适应风险(Agency-Wide Adaptive Risk Enumeration,AWARE)是CISA主导的持续诊断和缓解(CDM)项目中采用的关键技术之一,通过综合考虑系统缺陷(漏洞)的类型、存在时间、是否出现在高价值系统上等因素,在安全态势感知方面,为CDM提供了攻击面的标准化评分方法。

AWARE评分是可配置的,它考虑了缺陷的潜在后果(如严重性)和威胁形成的可能性(如基于CISA威胁情报),为使用者生成可操作的、综合性攻击面态势。

AWARE的缺陷评分主要考虑3个因素:

▶ 软件漏洞(VUL)。在资产管理中,通过漏洞扫描工具发现的CVE漏洞;

▶ 配置设置管理(CSM)。基于通用脆弱性评分系统(CVSS),对CSM检查中发现的缺陷进行严重性评分;

▶ 未授权硬件(UAH)。由硬件资产管理工具发现并识别、尚未确定所有权的设备。

在对VUL、CSM和UAH进行评分时,AWARE主要考虑4个指标:

▶ 基础分(Base)。以CVSS值为基础,按缺陷的严重性,采用对数刻度,确定缺陷的优先级排序;

▶ 老化分(Age)。从CVE发布之日起,超过90天,则CVSS基础分翻倍,鼓励用户及时修复漏洞。

▶ 权重(Weight)。考虑两个独立因素:

联邦行动(Threat)–根据威胁情报,因威胁级别升高,影响CVE的权重。

高值系数(Impact)––在FISMA终端系统中,具有FIPS 199“高”影响。

▶ 容许缓冲期(Tolerance)。在联邦评分受到影响之前,为组织机构预留测试、部署补丁的缓冲过渡时间。

AWARE评分算法的特点是综合考虑资产风险与安全威胁、业务目标和系统架构的关系,为企业网络安全态势分析提供了一个更全面的综合视角。