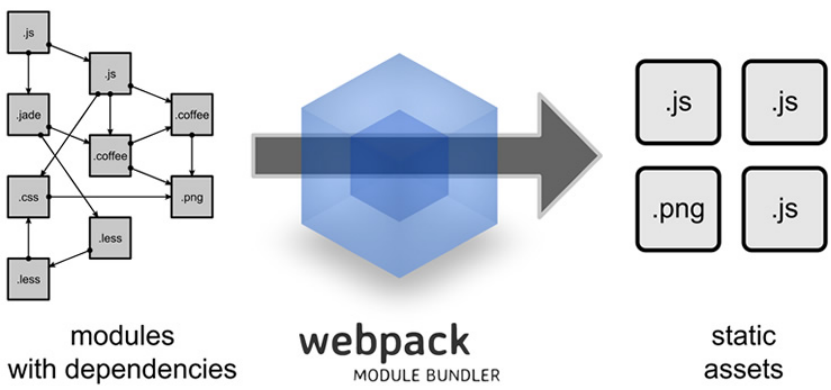

Webpack 作为前端工程化的核心工具,几乎成为现代 Web 应用打包的标配。它通过模块合并、代码压缩、依赖管理等功能提升开发效率,但也因配置复杂、代码混淆等特性,潜藏着诸多安全风险。本文结合实战场景,拆解 Webpack 在开发与运行中的安全隐患,以及攻防双方的应对策略。

一

Webpack 打包的潜在安全风险

1. 敏感信息泄露:被 "打包" 的秘密Webpack 在打包时会递归处理所有依赖模块,若开发中未对敏感信息做过滤,可能导致密钥、API 地址、后门逻辑等被直接打包进前端bundle.js。典型场景某电商网站将支付接口的API密钥硬编码在config.js中,Webpack 打包时未排除该文件,导致密钥通过前端资源泄露,被攻击者利用伪造支付请求。

文档关联样例中 "前端 JS 加密" 场景提到,攻击者可通过分析前端代码获取加密逻辑,而 Webpack 打包的代码若包含敏感信息,会直接降低攻击成本。

2. Source Map 泄露:给攻击者的 "源代码地图"Source Map 是 Webpack 用于映射打包后代码与源代码的调试工具,若在生产环境未禁用,攻击者可通过*.map文件还原完整源代码,包括:● 业务逻辑(如权限校验规则、接口参数生成逻辑)。● 第三方依赖版本(便于针对性查找已知漏洞)。● 开发者注释(可能包含服务器地址、测试账号等信息)。案例:某 SaaS 平台生产环境部署了 Webpack 生成的main.js.map,攻击者通过该文件还原出userAuth.js中的 Token 生成算法,伪造管理员 Token 越权访问。

3. 第三方依赖供应链风险Webpack 依赖node_modules中的第三方库(如lodash、axios),若这些库存在漏洞(如prototype pollution、XSS),会被直接打包进应用,导致:打包后的代码包含漏洞逻辑。恶意依赖植入后门(如 2022 年ua-parser-js库被植入挖矿代码,影响大量使用 Webpack 的应用)。

4. 代码混淆的 "双刃剑"Webpack 的TerserPlugin等插件会对代码进行压缩、变量混淆(如将userInfo改为a、b),虽能增加逆向难度,但也可能:掩盖恶意代码:攻击者可利用混淆特性,将 XSS、后门逻辑隐藏在打包后的代码中,逃避静态检测。增加安全审计难度:安全人员难以通过混淆后的代码识别潜在风险。

二

攻击者如何利用 Webpack?

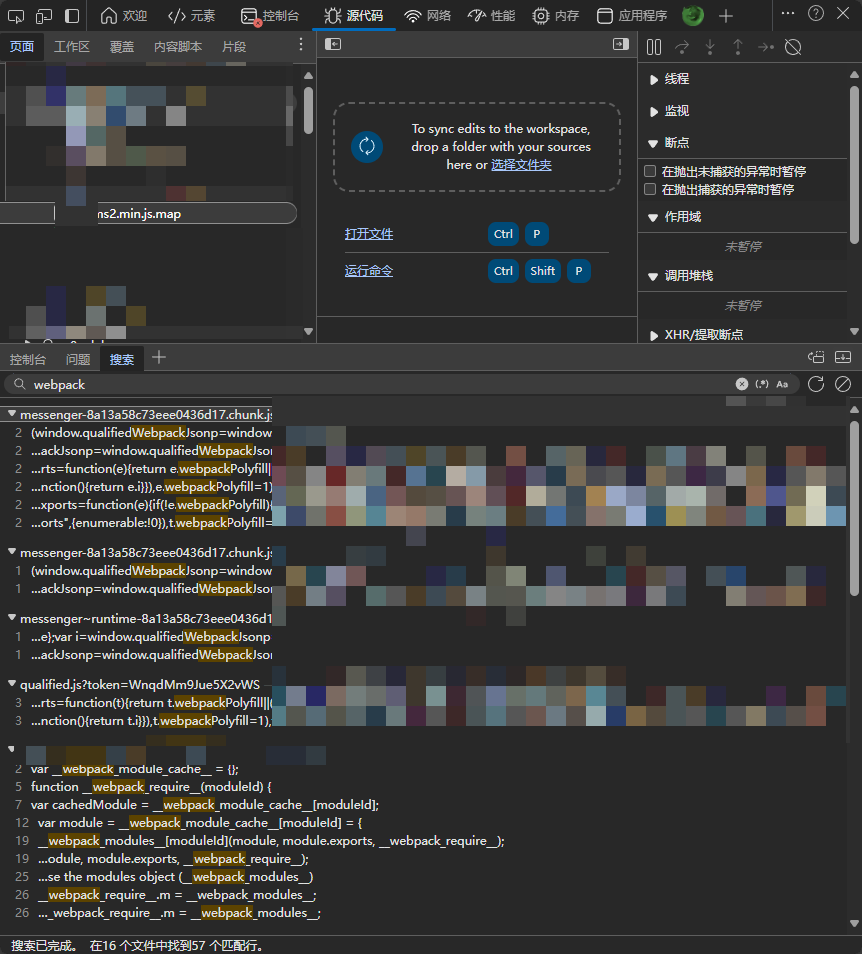

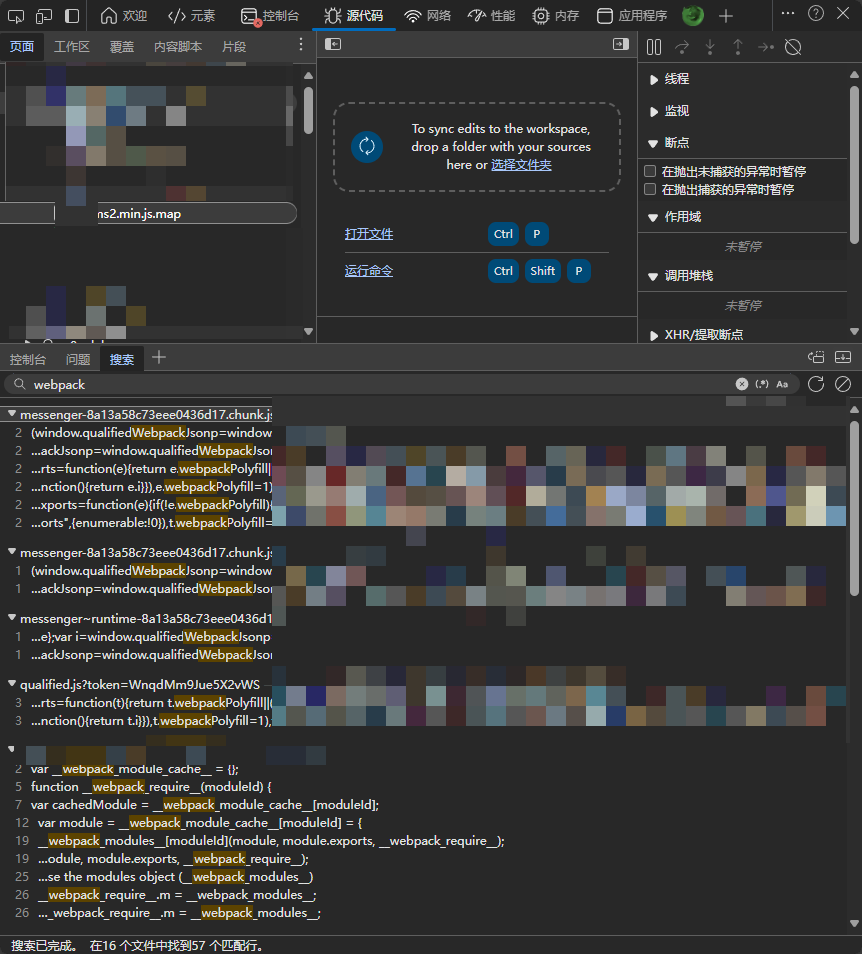

1. 从bundle.js中挖掘攻击线索Webpack 打包的代码通常包含固定特征(如webpackJsonp、__webpack_require__),如图所示:

攻击者可通过以下步骤分析:定位关键模块:搜索API_KEY、token、secret等关键词,提取敏感信息。还原依赖关系:通过__webpack_require__(moduleId)追踪第三方库版本,查找对应漏洞。解析业务逻辑:结合样例中 "寻找入口" 的方法(如全局搜索参数名、断点调试),破解接口加密、权限校验等逻辑。

2. 利用 Source Map 还原源代码攻击者通过以下方式获取 Source Map:直接访问已知路径(如/js/main.js.map,Webpack 默认生成路径)。从打包文件中提取//# sourceMappingURL=main.js.map注释,定位 Map 文件。利用 CDN 缓存或历史版本,获取已删除的 Map 文件。

获取后,可以通过reverse-sourcemap工具恢复原始项目结构,工具链接:https://github.com/davidkevork/reverse-sourcemap操作如下:npm install -g reverse-sourcemapreverse-sourcemap --output-dir ./src main.js.map还原后的代码会保留诸如 Vue 组件的 assets、router 等原始目录结构。

3. 供应链攻击:攻击者可通过两种方式污染依赖链:恶意包上传:伪装成常用库(如webpack-util)上传到 npm,包含后门代码,被开发者误引。依赖劫持:攻击 npm 镜像源或私有仓库,替换合法包为恶意版本,导致 Webpack 打包时植入后门。

三

防御策略:Webpack 安全配置与实践

1. 敏感信息过滤与环境隔离开发规范:敏感信息(密钥、数据库地址)应通过环境变量(如process.env)注入,而非硬编码。Webpack 配置:使用DefinePlugin区分环境,生产环境剔除敏感变量,示例:// webpack.prod.jsnew webpack.DefinePlugin({ 'process.env.API_KEY': JSON.stringify(''), // 生产环境置空 'process.env.NODE_ENV': JSON.stringify('production')})文件排除:通过IgnorePlugin排除包含敏感信息的文件:new webpack.IgnorePlugin({ resourceRegExp: /config\.dev\.js/ }) // 排除开发环境配置

2. 禁用生产环境 Source Map在webpack.prod.js中关闭 Source Map 生成,或仅生成不包含源代码的hidden-source-map:// 安全配置module.exports = { devtool: 'none' // 完全禁用 // 或仅用于错误定位,不暴露源代码 // devtool: 'hidden-source-map'}

3. 第三方依赖审计与加固定期扫描:使用npm audit或snyk检测依赖漏洞,示例:npm audit --production # 仅检查生产环境依赖锁定版本:通过package-lock.json或yarn.lock固定依赖版本,避免自动升级引入漏洞。最小化依赖:使用webpack-bundle-analyzer分析冗余依赖,剔除无用库,减少攻击面。

4. 代码混淆与安全审计平衡合理混淆:生产环境可启用基础压缩(如TerserPlugin的mangle: true),但避免过度混淆导致安全审计困难。静态检测:集成eslint-plugin-security检测代码中的安全风险(如eval滥用、硬编码密钥)。逆向测试:模拟攻击者视角,使用webpack-unpack、js-beautify等工具还原打包代码,验证敏感信息是否泄露。

四

总结

Webpack 的安全风险本质是 "配置与开发习惯" 的问题。开发者需在便捷性与安全性之间找到平衡:通过规范敏感信息管理、禁用危险功能、审计依赖链,降低被攻击风险;而安全人员则需熟悉 Webpack 打包机制,才能在逆向分析、漏洞挖掘中精准定位线索。正如样例中 "零信任安全" 的理念,Webpack 安全防护也需贯穿 "开发 - 打包 - 部署" 全流程,不依赖单一工具,而是通过多层防御构建纵深安全体系。